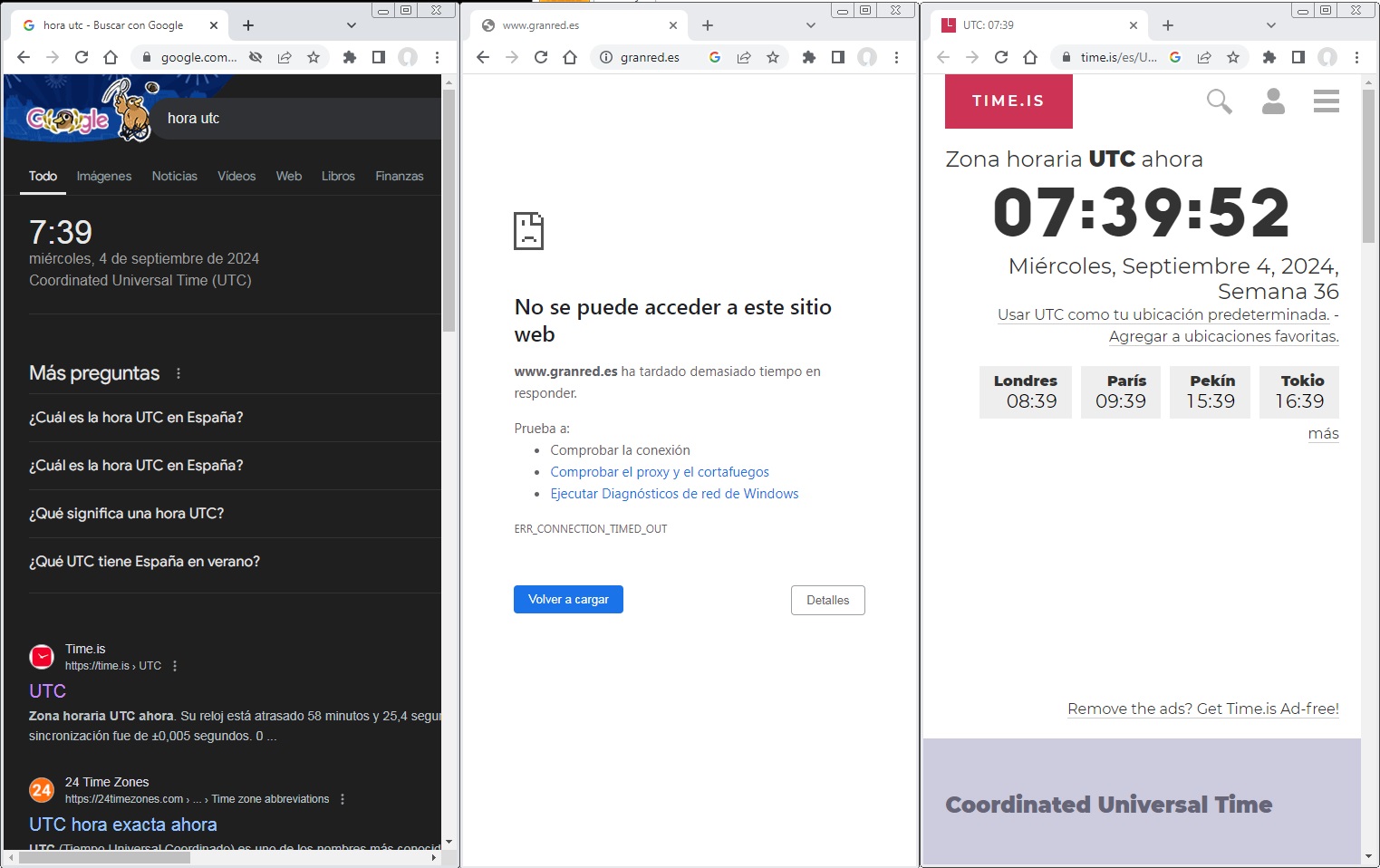

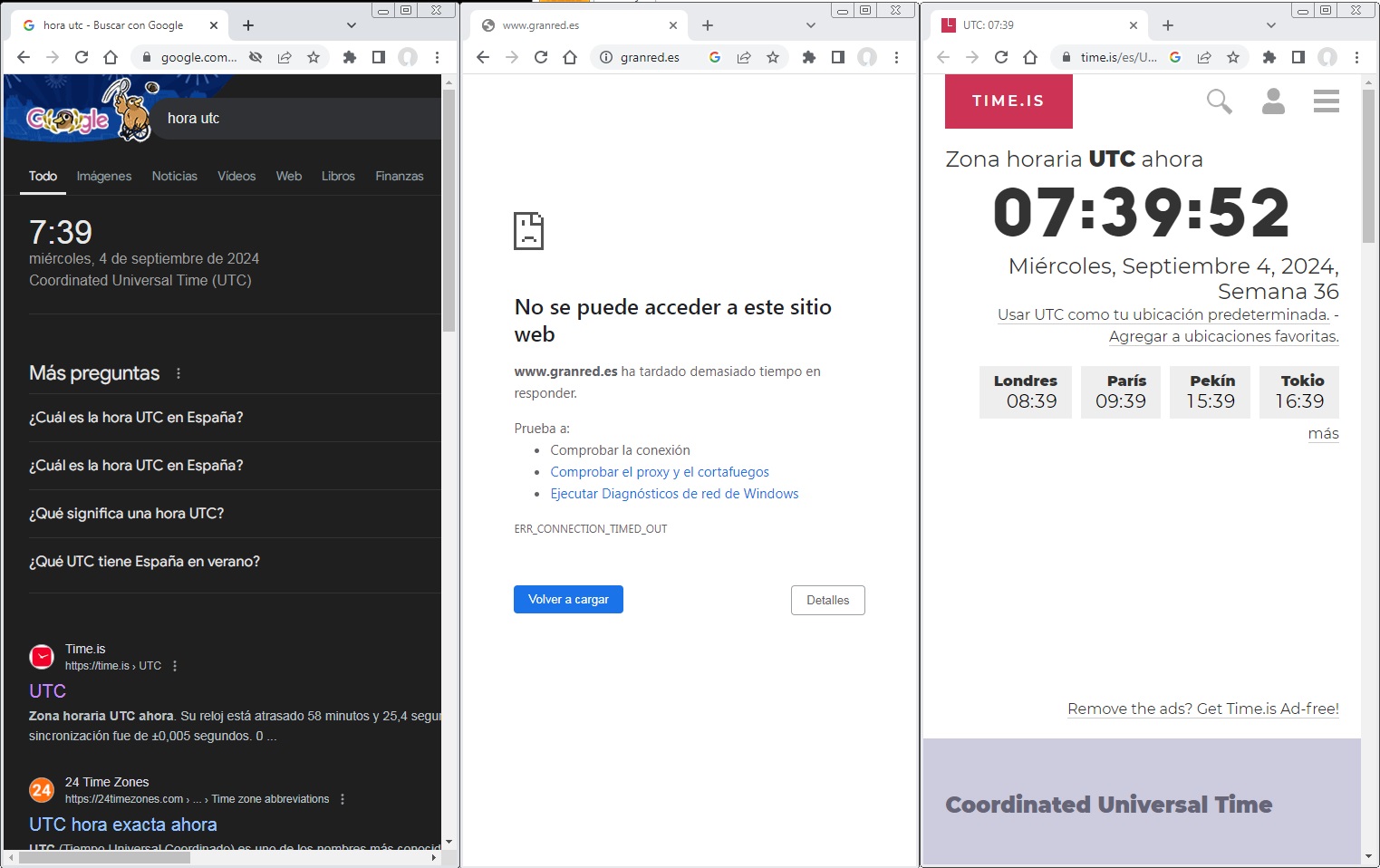

En el mundo del hosting y los servicios en línea, la fiabilidad es clave. Sin embargo, la empresa malagueña GranRed ha sufrido un colapso monumental que ha dejado a miles de clientes sin acceso a sus sitios web y servicios. Desde anteayer día 2 de septiembre a medio día, todos los servidores de GranRed han estado caídos, y a día de hoy, 4 de septiembre, la empresa aún no ha logrado restablecer sus servicios.

¿Qué ocurrió?

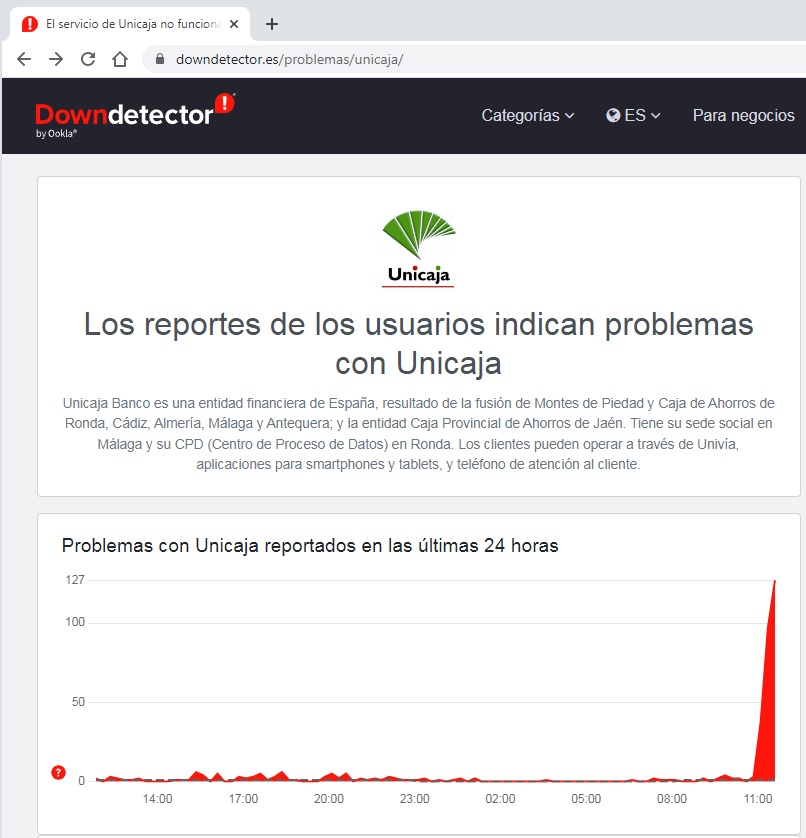

Los primeros informes de problemas comenzaron a aparecer ayer alrededor de las 12:00 PM, cuando clientes de GranRed empezaron a notar que sus sitios web y correos electrónicos no eran accesibles. Lo que inicialmente se pensó que era una caída temporal rápidamente se convirtió en un problema mucho más grave cuando la totalidad de los servidores de la empresa se desconectaron, afectando a todos sus clientes.

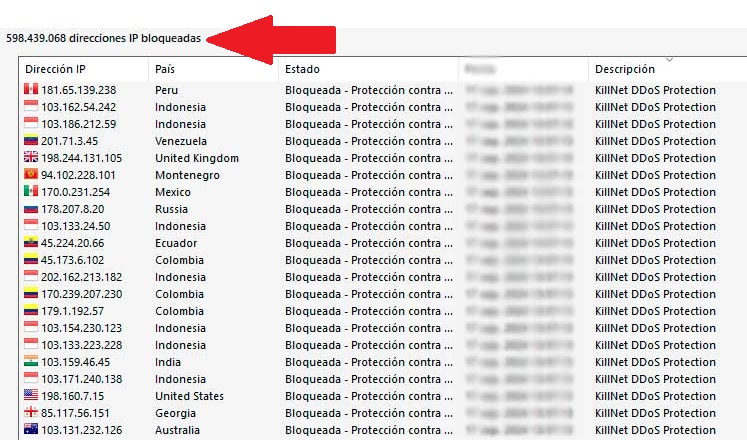

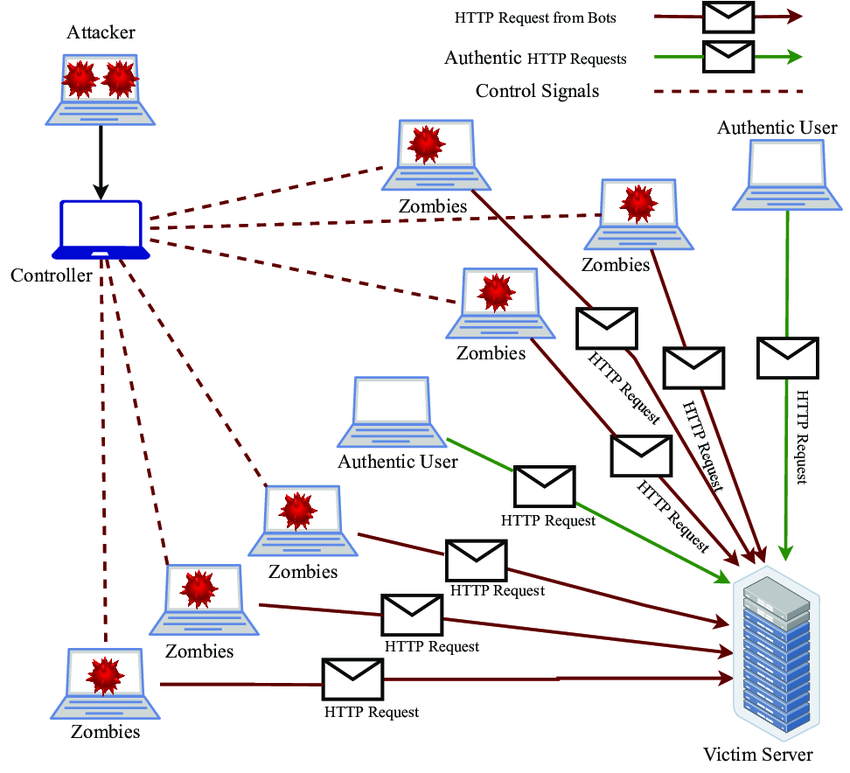

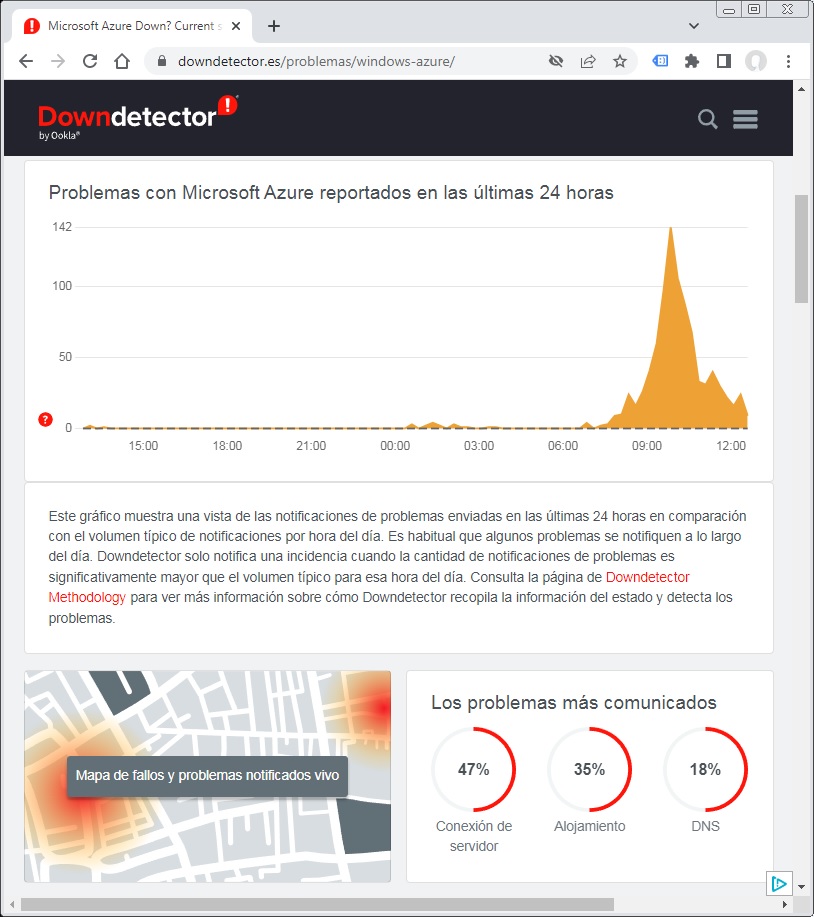

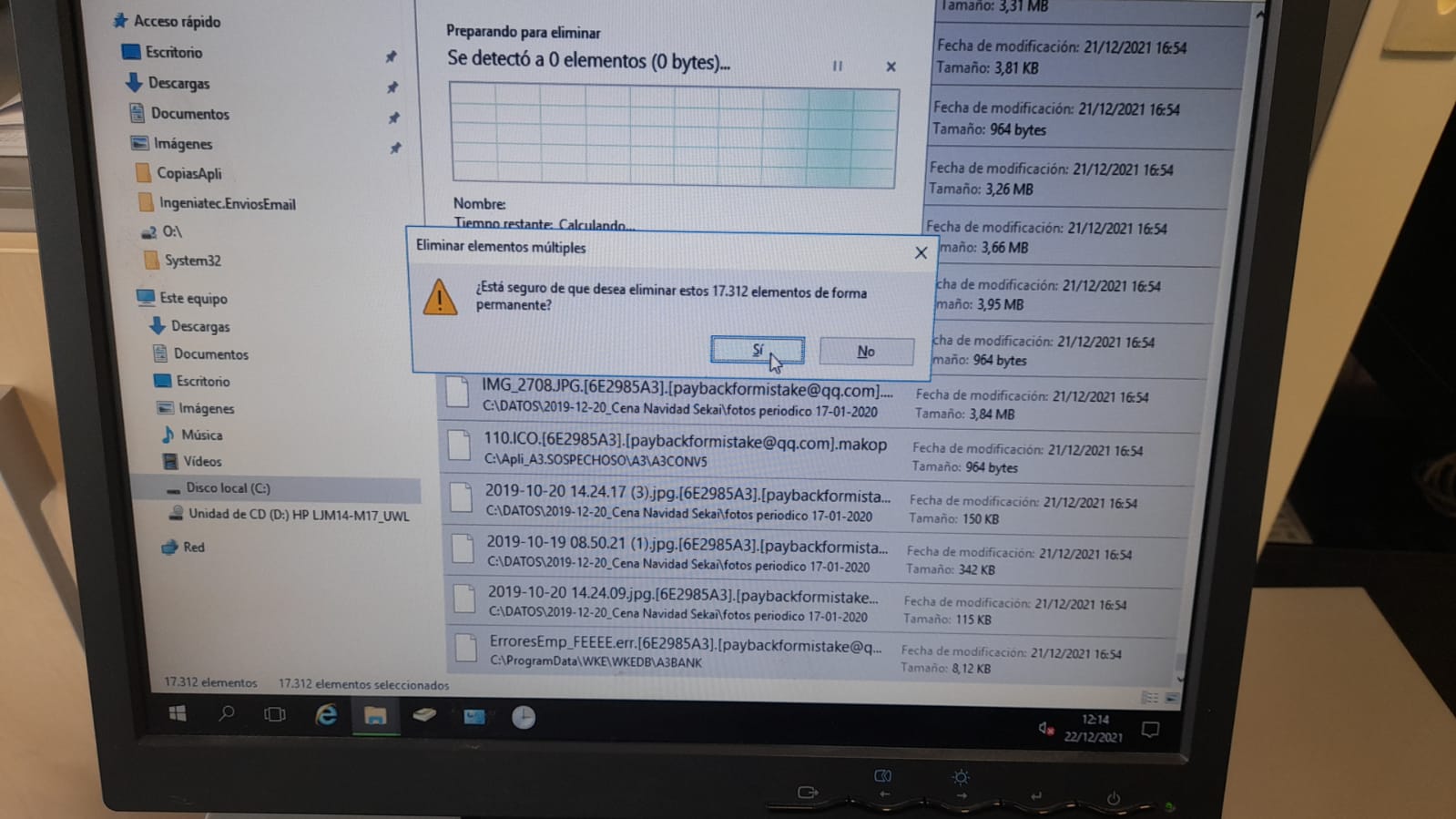

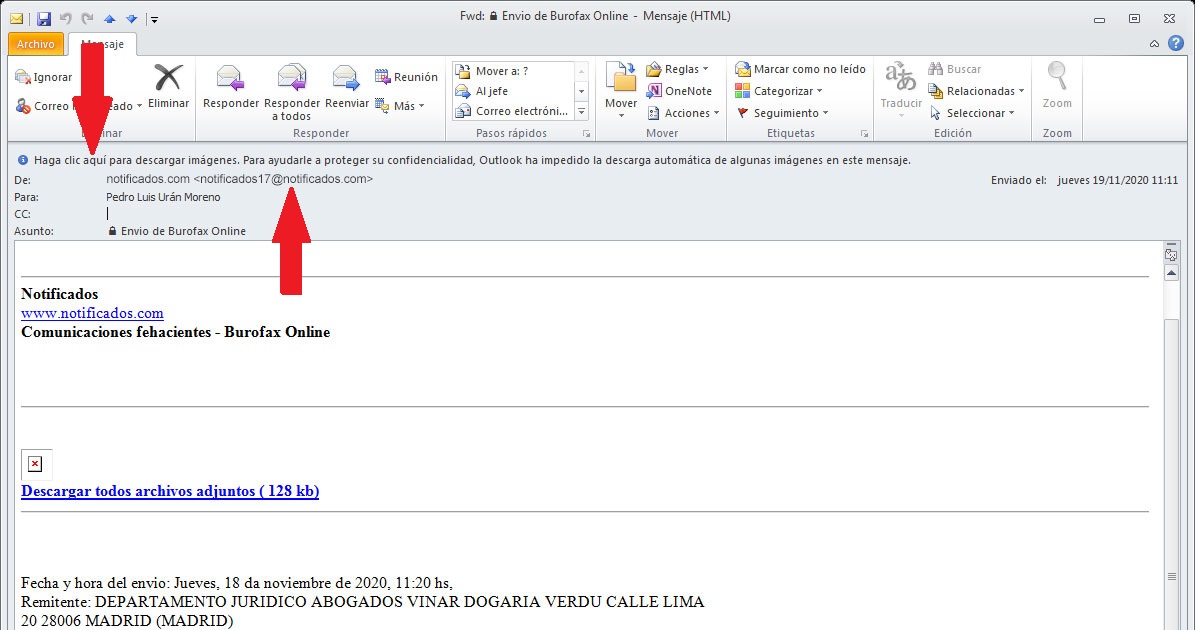

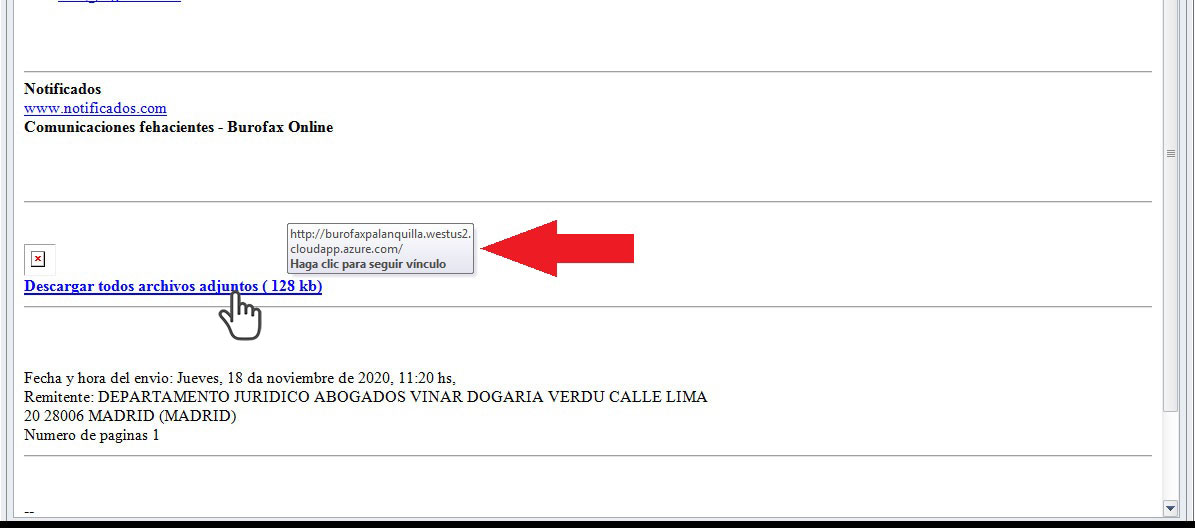

GranRed, conocida por ofrecer servicios de hosting asequibles y de calidad, finalmente ha revelado la causa de la interrupción: un ataque hacker. Según nos indicaron en el departamento técnico, la empresa ha sido víctima de un ataque cibernético masivo que comprometió sus servidores, dejándolos fuera de línea. Hasta el momento, GranRed ha comunicado que están «trabajando para resolver la situación lo antes posible» y que están haciendo todo lo posible para mitigar el impacto del ataque, aunque no han ofrecido un plazo concreto para la restauración de los servicios.

Impacto en los clientes

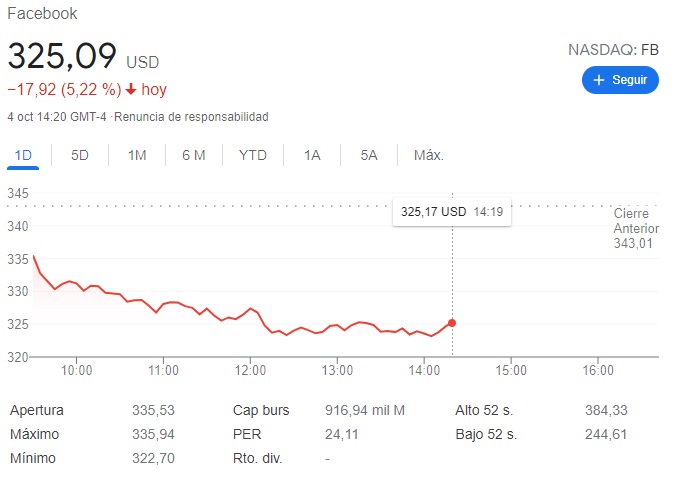

El impacto de esta caída es muy significativo. Desde pequeñas empresas que dependen de sus sitios web para ventas en línea hasta bloggers y desarrolladores web, todos los clientes de GranRed han sufrido las consecuencias de este apagón. Muchos de ellos han expresado su frustración en las redes sociales, destacando la falta de comunicación y la incertidumbre sobre cuándo podrán volver a operar con normalidad.

Para muchos usuarios, esta interrupción ha significado una pérdida de ingresos y una afectación directa a su reputación. En un mundo digital donde la disponibilidad 24/7 es crucial, estar fuera de línea durante tanto tiempo puede tener repercusiones graves y duraderas.

La respuesta de GranRed

Hasta ahora, la respuesta de GranRed ha sido limitada. La empresa ha emitido comunicados breves asegurando que están haciendo todo lo posible para resolver el problema, pero no han ofrecido detalles técnicos sobre la magnitud del ataque ni han dado una estimación precisa de cuándo se restablecerán los servicios. Esta falta de transparencia ha dejado a muchos clientes en el limbo, sin saber si deben esperar o buscar alternativas de hosting.

Lecciones y perspectivas futuras

La situación con GranRed es un recordatorio de la importancia de elegir proveedores de hosting que no solo ofrezcan buenos precios, sino también un soporte sólido y una infraestructura confiable. Los ataques cibernéticos son una amenaza real en el mundo digital actual, y las empresas de hosting deben estar preparadas no solo para prevenirlos, sino también para responder de manera efectiva cuando ocurren.

Para GranRed, la forma en que manejen esta crisis será decisiva para su futuro. La confianza de los clientes es difícil de recuperar una vez perdida, y la empresa deberá trabajar arduamente no solo para restablecer sus servicios, sino también para restaurar su reputación. Además, es crucial que GranRed tome medidas adicionales para reforzar su seguridad informática y evitar que algo similar ocurra en el futuro.

A medida que se desarrollan los acontecimientos, seguiremos atentos para informar sobre cualquier actualización relevante. Mientras tanto, los clientes de GranRed se encuentran a la espera de una solución, con la esperanza de que sus servicios se restablezcan pronto y que este incidente quede como una lección aprendida para la industria del hosting en general.

Actualización 4 de septiembre 19:25

Actualizamos la entrada para informar de que finalmente se han restablecido los servicios de correo y web. En total han estado caídos los servidores más de 72 horas.

Un tiempo de respuesta inasumible para una empresa que aspira a estar entre las top de empresas de hosting en España.